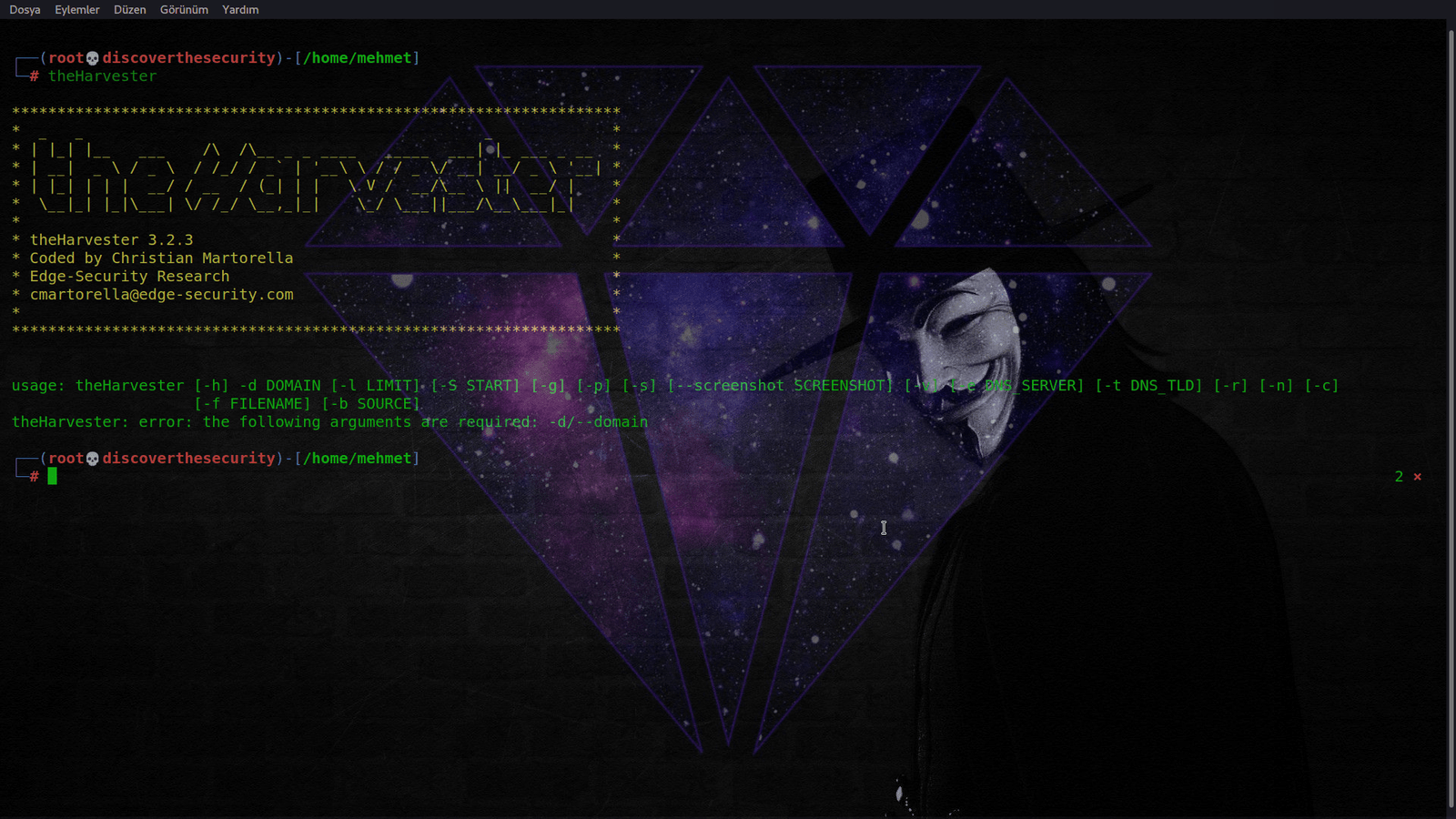

Veri Sızıntısı Platformu Açıldı

Günümüz dijital çağında, kişisel bilgilerimiz internet üzerinde hiç olmadığı kadar fazla dolaşımda. Bu durum, ne yazık ki veri sızıntısı risklerini de beraberinde getiriyor. Peki, bilgilerinizin siber suçluların eline geçip geçmediğini nasıl öğrenebilirsiniz? İşte bu noktada düzenli veri sızıntısı kontrolü yapmak… Daha fazlasını oku »Veri Sızıntısı Platformu Açıldı